Constantemente, los ciberdelincuentes inventan métodos cada vez más sofisticados para engañar a la gente y robar sus datos personales, contraseñas e información valiosa. Siempre están buscando maneras de engañar a las personas que bajan la guardia, pero si eres precavido, basta con prestar atención a detalles como la dirección URL del sitio web para no ser víctima de estos ataques, sin embargo el ataque que te mostraremos aquí es un poco diferente.

En este artículo exploraremos una técnica de phishing que simula una ventana del navegador dentro del propio navegador, conocida como “browser in browser” en inglés, para suplantar la identidad de un dominio legítimo.

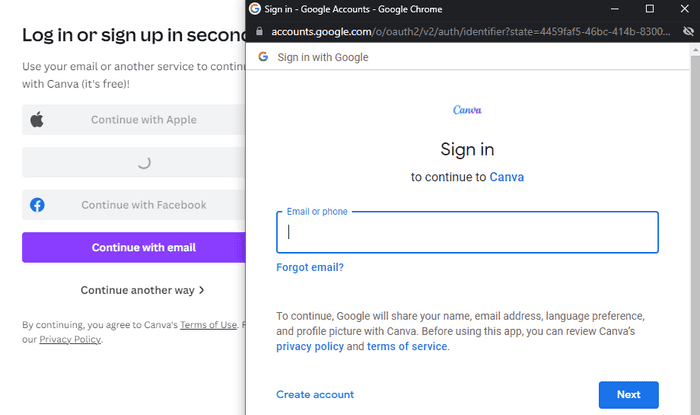

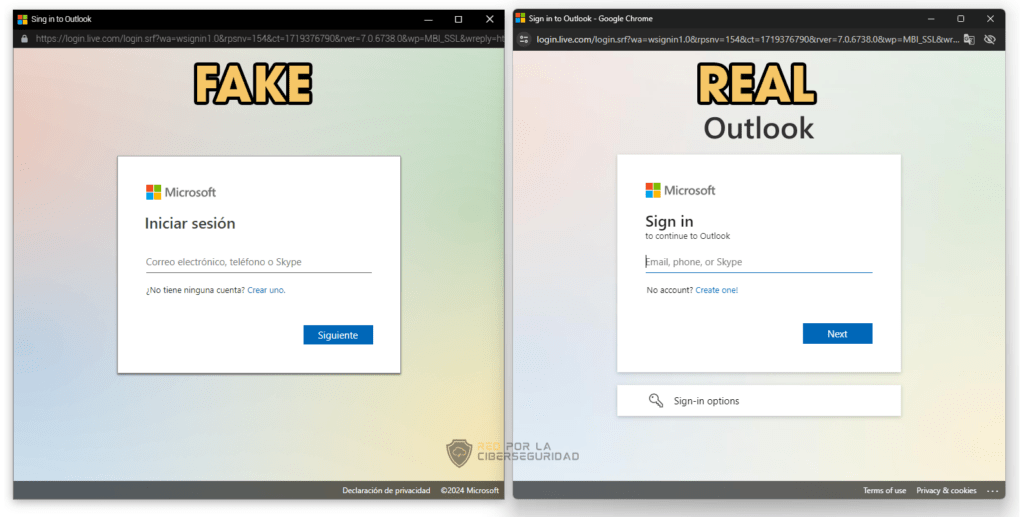

En el mundo del phishing, siempre las direcciones de los sitios web falsos son la norma, son simples identificar solo con dar un buen vistazo a la dirección URL, pero el ataque BITB se presenta como una evolución notable que podría engañar a más de un usuario que no este atento. A primera vista, la URL parece correcta y segura, lo que confunde a la víctima desde el principio. Pero, ¿cómo pueden los atacantes lograr esto?

Los atacantes han comenzado a usar este método con frecuencia para robar cuentas de Steam.

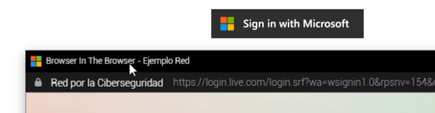

Un ataque de navegador en el navegador (BITB) entonces es una forma de estafa de phishing que simula una ventana del navegador dentro de un navegador web, tal y como puedes observar en el video de arriba, y es utilizado para robar información sensible del usuario. El ataque aprovecha la opción de inicio de sesión único (SSO) de terceros, que se ha vuelto cada vez más común para que los usuarios inicien sesión en muchos sitios web diferentes, como el siguiente ejemplo para que te des una idea de como funciona, donde en la dirección puedes ver el nombre del dominio de nuestra página pero acompañado de una URL de un inicio de sesión de Outlook que aparentemente debería ser legitimo…

La facilidad de utilizar el inicio de sesión único, da una ventaja a los ciberdelincuentes para explotar dicha preferencia de los usuarios al ser más fácil utilizar una credencial que ya tienen que crear otra, el problema comienza cuando un usuario no puede diferenciar entre un dominio falso o uno legítimo una vez que aparece una ventana emergente.

Para replicar el diseño completo de una ventana, bastará con utilizar HTML/CSS básico e incluso se puede hacer más realista con JavaScript en donde al presionar un botón o enlace cargue la ventana y hacerla visualmente más atractiva para que el usuario caiga en la trampa.

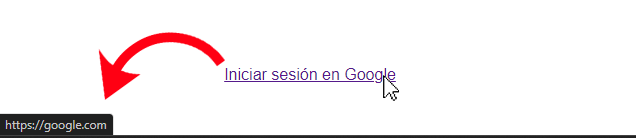

Y es que una de las formas más simples para identificar hacia dónde te llevará un enlace o botón es pasar el mouse por encima y verificar en la esquina inferior izquierda la dirección URL a donde te redirigirá, ¿no? Pues eso no resulta muy efectivo cuando se permite el uso de JavaScript en la página… por poner un ejemplo, en HTML un enlace se ve así:

<a href="https://gmail.com">Google</a>

Entonces al pasar el mouse por encima de la palabra “Iniciar sesión en Google” deberíamos ver en la esquina “https://gmail.com”.

Pero con un poco de JavaScript podemos agregar un evento “onclick” que devuelve “false”, entonces al pasar el cursor sobre el enlace seguirá mostrando el sitio web en el atributo “href”, pero cuando se hace clic en el enlace, se ignora el atributo “href”, mostrando cualquier otra cosa como abrir la ventana falsa. Usando esto, se podría hacer que la ventana emergente parezca más realista por qué el usuario al pasar el link por encima efectivamente le aparecera un enlace legitimo pero al dar click pasará todo lo contrario.

function launchWindow() {

var popup = document.getElementById('fakeWindow');

popup.style.display = 'block';

return false; // Para evitar que se abra la URL real al hacer clic en el enlace

}

// Cerrar la ventana emergente al hacer clic fuera de ella

window.onclick = function(event) {

var popup = document.getElementById('fakeWindow');

if (event.target == popup) {

popup.style.display = 'none';

}

}

Identificación y Prevención

- Intenta minimizar la ventana del navegador; si la supuesta ventana emergente de inicio de sesión también desaparece, definitivamente es falsa.

- Intenta mover la ventana de inicio de sesión más allá del borde del navegador principal. Las ventanas reales pueden moverse libremente por toda la pantalla, mientras que las falsas están limitadas solo al navegador.

Medidas de Protección

Para protegerse contra los ataques BITB y otros tipos de phishing, se recomienda:

- Utilizar un gestor de contraseñas que verifique la autenticidad de la página antes de introducir datos sensibles.

- Instalar software de seguridad robusto que incluya módulos antiphishing para alertar sobre sitios web peligrosos.

- Implementar autenticación en dos pasos siempre que sea posible para añadir una capa adicional de seguridad. Así, aunque el atacante consiga tu contraseña principal, no tendrá acceso al código de autenticación multifactor, lo que te dará tiempo suficiente para cambiar tu contraseña.

Y como siempre, la educación y la vigilancia son fundamentales en la defensa contra estos ataques cibernéticos. Para caer en este tipo de trampas, es necesario hacer clic en un enlace sospechoso. Por lo tanto, es crucial mantenerse atento y utilizar el sentido común, que es algo super importante a la hora de navegar en Internet, ya que las tácticas de ingeniería social continúan evolucionando. Es esencial seguir investigando y comprendiendo cómo se comportan en diversos contextos para fortalecer nuestra protección digital. Puedes encontrar más información sobre esto dando click aquí